Руководство по контролю учетных записей пользователей Windows 7

UAC работает иначе для учетной записи администратора. Когда администратор входит в систему на компьютере, его учетная запись ведет себя аналогично учетной записи обычного пользователя без прав администратора. Этот режим работы называется Режим утверждения администратором. Таким образом по умолчанию запускаются все учетные записи администраторов, созданные на компьютере с Windows 7. В процессе установки Windows 7 вы указали имя и пароль для такой учетной записи. Скорее всего, именно так вы сейчас используете свой компьютер. По умолчанию, когда администратор пытается выполнить некоторые административные задачи, UAC представляет ему Запрос на согласие запрашивает разрешение на выполнение задачи, но не требует пароля.

Примечание. Не все административные задачи запускают запрос UAC при настройках по умолчанию. Когда UAC был впервые представлен в Windows Vista, Microsoft получила серьезное количество жалоб от пользователей, которые считали, что он отображается во многих запросах. В Windows 7 Microsoft попыталась уменьшить количество запросов, которые получает пользователь, при этом предотвращая несанкционированные изменения, которые могут повлиять на безопасность. Мы обсудим это в части 3, а пока просто помните, что UAC более эффективен внутри стандартной учетной записи пользователя, но в этом случае он также отображает больше запросов..

По умолчанию, когда отображается уведомление UAC, рабочий стол затемнен. Затемненный рабочий стол (называемый Безопасный рабочий стол) не позволяет запускать другие программы, пока вы не ответите на уведомление. Это предотвращает вмешательство вредоносного программного обеспечения в уведомление (например, путем имитации нажатий клавиш или щелчков мыши). Хотя эта функция может быть отключена администратором, делать это не рекомендуется..

Примечание. Windows 7 также включает встроенную учетную запись администратора, которая работает с полными административными привилегиями и не получает запросы UAC. Имя пользователя для этой учетной записи — «Администратор», у нее нет пароля, но она отключена по умолчанию..

Файловая система и виртуализация реестра — это скрытая технология, помогающая многим приложениям, которым требуются некоторые права администратора, корректно работать без них. Например, некоторые приложения хранят настройки или пользовательские данные в областях реестра или файловой системы, которые предназначены для использования только системой. Это ненужное использование административных прав, и программисты должны избегать таких проблем при разработке своих приложений. Самая распространенная ошибка — сохранение пользовательских настроек для определенных приложений в папке Program Files вместо использования папки Users..

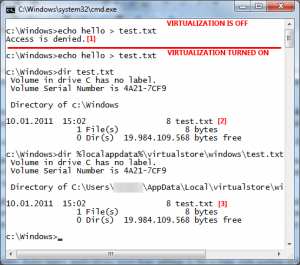

Чтобы показать, как работает виртуализация файловой системы, я открыл командную строку со стандартными правами пользователя и попытался создать новый файл внутри системной папки. Поскольку виртуализация файловой системы отключена по умолчанию для командной строки, я получил сообщение об ошибке (отмечено как [1] на снимке экрана ниже). После включения виртуализации для командной строки и повторного ввода команды выясняется, что я могу записать файл внутри системной папки и, выполнив команду dir, я действительно могу увидеть этот файл [2]. Фактически, виртуализация файловой системы отвлекла мою попытку записи внутри папки System в… и я могу увидеть, что мой текстовый файл находится там, выполнив команду dir внутри этой папки [3]. Мой файл не находится в системной папке, но для моего приложения он выглядит так, как будто он там (но только при включенной виртуализации).

То же самое и с реестром. Некоторые устаревшие приложения хранят свои настройки, например, в общесистемной части реестра (HKEY_LOCAL_MACHINE \ Software), а не в пользовательской части (HKEY_CURRENT_USER \ Software). Виртуализация реестра перенаправляет попытки записи в системное расположение в один из HKEY_CURRENT_USER (HKCU), сохраняя при этом совместимость приложений..

Важно: отключение UAC отключает виртуализацию файловой системы и реестра. В качестве побочного эффекта некоторые приложения могут не работать, а для других вы потеряете существующие настройки..

Запросы на повышение прав UAC

Приглашения UAC предоставляют контекстную информацию, такую как имя программы, которая инициировала уведомление, вместе с ее именем издателя и (если применимо) ссылкой на цифровой сертификат. Более того, они имеют цветовую кодировку, что позволяет быстро определить уровень доверия приложения, вызвавшего запрос. Это должно помочь пользователям решить, когда нажимать «Да» в приглашении UAC, но прежде чем двигаться дальше, нам нужно обсудить два аспекта..

Значок щита UAC появляется рядом с кнопками, ссылками или значками, чтобы сообщить вам, что щелчок по этим элементам вызывает запрос UAC. Опять же (как упоминалось в предыдущем примечании) при работе с настройками UAC по умолчанию в режиме одобрения администратором запрос может не отображаться, когда вы пытаетесь изменить определенные системные настройки (например, изменение даты и времени в вашей операционной системе)..

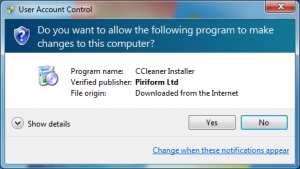

Цифровая подпись добавленный в файл, демонстрирует его подлинность. Я возьму для примера установочный пакет CCleaner. Вы можете просмотреть цифровой сертификат, используемый для подписи файла, щелкнув файл правой кнопкой мыши и выбрав Характеристики, Цифровые подписи, щелчок Подробности после выбора подписи из списка и, наконец, нажатия Посмотреть сертификат. Вы можете видеть, что установочный пакет был создан Piriform Ltd (владельцем сертификата)..

Примечание. К сожалению, цифровая подпись вредоносных программ не исключена. Если вы не знакомы с автором файла, проведите небольшое исследование, прежде чем нажать «Да». Вредоносная программа Stuxnet (в настоящее время есть доказательства, подтверждающие, что это вредоносная программа, поддерживаемая правительством) содержала файлы с цифровой подписью и украденными сертификатами, принадлежащими надежным компаниям. Это редкое событие, и украденные сертификаты будут немедленно отозваны (признаны недействительными)..

Теперь мы можем перейти к описанию различных цветовых подсказок UAC..

Синий со значком щита UAC: компонент Windows (приложение, являющееся частью операционной системы Windows), имеющий цифровую подпись Microsoft, для продолжения работы требует прав администратора. Вы можете нажать «Да», если уверены, что это приглашение было инициировано (значок щита UAC присутствовал рядом с объектом, по которому вы щелкнули).

Синий со значком вопросительного знака: исполняемый файл, подписанный цифровой подписью стороннего разработчика, требует административных прав для продолжения. Если вы запустили это сообщение и полностью доверяете автору файла, вы можете нажать Да. Вы можете просмотреть цифровой сертификат, использованный для подписи этого файла, нажав Показать детали а также Показать информацию об этом сертификате издателя.

Важно помнить, что цифровая подпись сообщает вам, кто является автором файла, но не говорит вам, можно ли доверять автору. Вы можете нажать Да, только если вы знакомы с компанией, создавшей файл..

Желтый с восклицательным знаком: выполняется доступ к исполняемому файлу без цифровой подписи. Нет цифровой подписи, которая могла бы подтвердить подлинность этого файла. Вы можете нажать «Да», если абсолютно уверены, что файлу можно доверять. .

К счастью, большинство популярных приложений имеют цифровую подпись, и вы не должны видеть это сообщение слишком часто..

Хотя получение сертификата стоит денег авторам программного обеспечения, а некоторые хорошие бесплатные приложения не имеют цифровой подписи, большинство вредоносных файлов также не имеют цифровой подписи. Вы должны с подозрением относиться к этому запросу, и в качестве меры предосторожности я бы рекомендовал загрузить файл в службу онлайн-сканирования как VirusTotal..

Красный: вы пытаетесь запустить исполняемый файл, который был специально заблокирован администратором. У вас нет возможности нажать «Да».

Настройка UAC

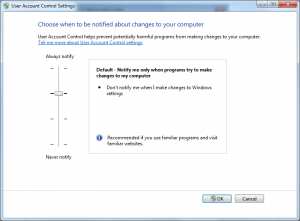

Один из простых способов настройки UAC для администратора — через Центр поддержки (Панель управления> Система и безопасность> Центр поддержки). Оказавшись там, нажмите кнопку Изменить настройки контроля учетных записей пользователей ссылка на сайт. Этот экран предлагает вам ползунок, который вы можете использовать для переключения между четырьмя уровнями безопасности для UAC..

- Всегда уведомлять (вверху) — это самый высокий уровень, благодаря которому UAC в Windows 7 ведет себя так же, как раньше в Vista. При установке программ и изменении настроек Windows на защищенном рабочем столе появится запрос UAC..

- Уровень по умолчанию — установка программ и изменение некоторых настроек Windows, связанных с безопасностью, вызовет запрос UAC на безопасном рабочем столе. .

- То же, что и выше, но запросы UAC будут появляться на обычном рабочем столе. .

- Никогда не уведомлять — отключает UAC.

Последствия при отключении UAC

Файловая система и виртуализация реестра отключены; в качестве побочного эффекта некоторые приложения могут не работать, а для других вы потеряете существующие настройки. Защищенный режим в Internet Explorer также отключен. Защищенный режим IE тесно связан с виртуализацией и предназначен для защиты компьютера путем ограничения частей системы, на которые может повлиять код, выполняемый в процессе IE. Если вредоносная веб-страница использует ошибку в IE или плагине IE, этот код не сможет нанести вред системе. Хотя для этого параметра нет никаких запросов, потеря защищенного режима в IE является значительным недостатком безопасности..

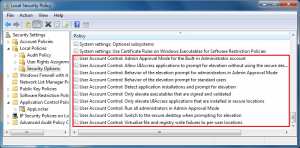

Дальнейшую настройку можно выполнить через Политика локальной безопасности (найти в Панель управления> Система и безопасность> Администрирование). Оказавшись там, перейдите в Настройки безопасности — Локальные политики — Параметры безопасности, и вы найдете 10 настроек, связанных с UAC..

Дважды щелкните настройку, и откроется окно с двумя вкладками. Первая вкладка предлагает вам возможность включить / отключить параметр или раскрывающееся окно с различными значениями, которые может содержать параметр. Вторая вкладка (озаглавленная «Объяснение») предлагает вам полную информацию о настройке, которую вы пытаетесь изменить, включая значение по умолчанию. Этой информации должно хватить для большинства пользователей, поэтому я опишу лишь некоторые из настроек..

Режим утверждения администратором для встроенной учетной записи администратора — включает UAC для встроенной учетной записи «Администратор» (по умолчанию отключено).

Поведение запроса на повышение прав для обычных пользователей — как следует из названия, этот параметр изменяет поведение UAC для обычных пользователей. У вас есть следующие возможности:

- Автоматически отклонять запросы на повышение прав — каждый раз, когда обычный пользователь пытается установить приложения или изменить настройки Windows, он получает сообщение об ошибке, информирующее его о том, что групповая политика не позволяет ему выполнить это действие..

- Запрашивать учетные данные — каждый раз, когда стандартный пользователь пытается выполнить операцию, требующую повышения привилегий, пользователю предлагается ввести имя и пароль администратора на обычном рабочем столе..

- Запрашивать учетные данные на безопасном рабочем столе — то же, что и выше, но используется безопасный рабочий стол. (По умолчанию)

Повышайте уровень только исполняемых файлов, которые подписаны и проверены — Включение этого параметра предотвратит запуск любого приложения, не имеющего цифровой подписи поставщика из списка надежных издателей на вашем компьютере. Несмотря на то, что эта опция мощная, она крайне непрактична для домашних пользователей. Список сертификатов надежных издателей должен заполняться администратором вручную, и все приложения, не имеющие цифровой подписи, не смогут работать. По умолчанию эта опция отключена..

Есть несколько настроек, относящихся к программам специальных возможностей пользовательского интерфейса (UIAccess или UIA), например удаленный помощник Windows. Если вы оставите настройки по умолчанию включенными и подключитесь к компьютеру удаленно, вы не сможете отвечать на запросы UAC, потому что они находятся на защищенном рабочем столе. Только пользователь перед ПК сможет взаимодействовать с подсказкой. Чтобы решить эту проблему, вам следует изменить Разрешить приложениям UIAccess запрашивать повышение прав без использования защищенного рабочего стола на Включено.

Последний параметр, который я опишу, это Поведение запроса на повышение прав для администраторов в режиме утверждения администратором. Этот параметр управляет поведением запроса на повышение прав для администраторов и имеет следующие параметры:

- Повышение без запроса: позволяет привилегированным учетным записям выполнять операцию, требующую повышения прав, не требуя согласия или учетных данных.. Если вы решили отключить UAC, этот параметр может вас заинтересовать. Как вы уже знаете, отключение UAC может иметь некоторые нежелательные последствия. Этот параметр позволяет избавиться от запросов, сохраняя при этом UAC включенным и пользуясь преимуществами виртуализации и защищенного режима в Internet Explorer..

- Запрашивать учетные данные на безопасном рабочем столе — UAC отображает запрос учетных данных, как это происходит в стандартных учетных записях пользователей на безопасном рабочем столе..

- Запрос учетных данных — то же, что и выше, но запрос отображается на обычном рабочем столе..

- Запрос согласия на безопасном рабочем столе — UAC отобразит запрос согласия на безопасном рабочем столе..

- Запрос на согласие — то же, что и выше, но запрос отображается на обычном рабочем столе..

- Запрос на согласие для двоичных файлов, отличных от Windows: все указанные выше параметры отображают запрос для всех приложений и параметров (аналогично Windows Vista). Этот параметр определяет, что UAC будет отображать запрос согласия на безопасном рабочем столе только тогда, когда приложение стороннего производителя требует повышения прав или администратор пытается изменить важный параметр Windows. (Это значение по умолчанию.)

Примечание для пользователей Windows 7 Home: локальная политика безопасности доступна только для Windows 7 Professional и более поздних версий, но вы все равно сможете изменить указанные выше параметры с помощью реестра Windows. Ключи реестра находятся в HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System. Чтобы изменить поведение запроса на повышение прав для администраторов, работающих в режиме утверждения администратором, на «Повышение без запроса», вам необходимо изменить значение ConsentPromptBehaviorAdmin до 0 (ноль). Вы можете обратиться к библиотеке Microsoft Technet для получения полного списка параметров реестра, связанных с UAC..

Противоречие ОАК

Когда UAC был впервые представлен в Windows Vista, люди считали его раздражающей функцией, отображающей слишком много запросов и затрудняющей выполнение тривиальных задач. Чтобы решить эту проблему, Microsoft изменила поведение UAC в Windows 7 и значительно уменьшила количество отображаемых запросов. К сожалению, Microsoft могла зайти слишком далеко. На ранних стадиях бета-тестирования Windows 7 Лонг Цзэн опубликовал в своем блоге эксплойт, который мог незаметно отключать UAC. Эксплойт передавал нажатия клавиш в окно проводника, переход к панели управления UAC и отключение ползунка. Поскольку Explorer является надежным исполняемым файлом, пользователь за экраном не получил предупреждения. Microsoft исправила эту проблему, но в результате этого инцидента возникла интересная проблема: конфигурация UAC Windows 7 по умолчанию в учетной записи утверждения администратора (учетная запись по умолчанию, созданная во время установки) не полностью безопасна, и ее можно обойти.

Джон ДеВаан из Microsoft опубликовал ответ в официальном блоге о Windows 7, в котором говорится, что поведение по умолчанию для UAC является результатом «цели Microsoft создать полезную, удобную и безопасную Windows для всех типов людей» и что «одна важная вещь для Знаю, что UAC не является границей безопасности. UAC помогает людям быть в большей безопасности, но это не панацея ».

Заключение

Единственный безопасный способ запустить Windows 7 — использовать стандартную учетную запись пользователя. Под такой учетной записью UAC может предоставить простой и безопасный способ повышения до администратора, если это необходимо. Под учетной записью по умолчанию, работающей в режиме утверждения администратора, UAC не так полезен. Отключение UAC имеет следующие нежелательные последствия:

- Защищенный режим в Internet Explorer отключен.

- Виртуализация файлов и реестра отключена.

Не рекомендуется отключать запросы UAC путем изменения настройки ползунка. Вместо этого рассмотрите возможность настройки UAC для повышения без запроса с помощью локальной (или групповой) политики безопасности..